Im Rahmen der Aufräumaktion hier die kompletten Posts zu meinen Unify Ubiquity – Erfahrungen auf einer Seite …

Wenn ich schon meine IT zu Hause renoviere, dann auch gleich richtig: das miese WLAN hat bislang ja nicht wirklich gestört (kam ja eh kaum etwas an) aber nun nervt es doch schon ein bisschen mehr. Daher und weil mir eine Kollege den Ubiquiti-Floh ins Ohr gesetzt hat auch an dieser Stelle noch ein Update und dann ist das IT-Budget für 2019 aber auch erschöpft …

Nach einer ersten Kontaktaufnahme mit den Geräten habe ich nun als erstes einen “Cloud Key” (quasi den Controller des Ganzen), einen WLAN-AccessPoint sowie PoE-fähigen 8-Port-Switch eingekauft und warte auf Lieferung zwischen Bestellung/Lieferung und diesem Artikel ist mir noch eine günstige USG (Firewall) über den Weg gelaufen, daher ist sie hier auch mit aufgelistet.

Bisherige Kosten:

- Controller 80.-

- AccessPoint 138.-

- 8-Port-PoE Switch 123.-

- Secure Gateway 95.-

Falls das wie geplant funktioniert und sich gut handhaben lässt, kommen in den nächsten Tagen und Wochen noch

- ein weiterer Switch (Ersatz für einen Cisco SG-300) und

- ggf. noch ein AccessPoint

hinzu. Damit ist das Netzwerk @home endlich auf einem brauchbaren Stand und wir können mit den 100MBit auch etwas anfangen.

Bislang habe ich nur den CloudController erhalten und eine Basis-Konfiguraion vorgenommen. Heute kommt der Switch an und wird eingebunden und morgen hoffentlich das wichtigste, der AccessPoint. Dann folgt die Einrichtung des Gast-Netzes inkl. Portal, ggf. ein eigenes WLAN für Kind & Kumpels sowie die IoT-Geräte (Philipps Hue, Amazon Echo).

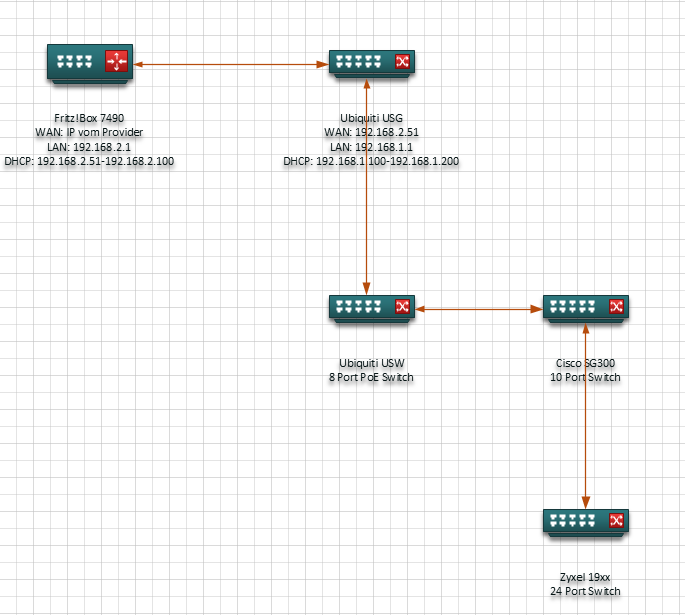

Den Security Controller habe ich als Warehouse-Deal für kleines Geld geschossen; kommt wahrscheinlich morgen oder am Mittwoch. Und dann heisst es, das Netz komplett neu aufzubauen. Habe gerade einen ersten Plan gemalt; das wird einen ganzen Haufen Arbeit geben bis alles wieder rund läuft. So viele Geräte, die jetzt eine neue IP-Adresse brauchen – ich hätte mehr in Richtung DHCP machen sollen 🙁

Ich denke, ich mache das in zwei Schritten und baue zunächst mal den öffentlichen Teil neu auf … Dann habe ich kein Gemecker von meinen Mitbewohnern und kann mich in Ruhe dem Rest widmen 🙂 Es darf also gern in dieser Woche weiterhin regnen …

Die Vorbereitungen sind im wesentlichen erledigt – die meisten Devices sind auf DHCP zurück gebaut und warten darauf, im “neuen” Netz an den Start zu gehen. Switch und CloudKey spielen zusammen, sind aber nochmal außer Betrieb genommen.

Was auffällt: beide Devices werden ganz ordentlich warm um nicht zu sagen heiß. Am Switch kann man sich nach ein paar Stunden wirklich die Finger verbrennen. Nicht gut! (Update nach knapp 2 Jahren 24/7-Nutzung: ist anscheinend okay – noch läuft alles)

Inzwischen ist auch der AP Pro eingetroffen und in mein “fliegendes” Setup integriert – funktioniert alles problemlos. Selbst auf meinem Schreibtisch liegend habe ich in der ganzen Hütte die gleiche Signalqualität wie mit der FritzBox (steht ja ebenfalls im Arbeitszimmer) plus Repeater. Heute trifft hoffentlich das Security Gateway ein. Der Rest der Familie ist heute Abend anderweitig beschäftigt und so kann ich das ganze Netz abreissen und komplett auf einen Schlag neu aufbauen :). Den AP werde ich zunächst für erste Tests fliegend im Arbeitszimmer verbauen und hoffen, dass die Leistung ausreicht. Ansonsten kommt da noch ein zweiter her wenn die Kasse wieder ein bisschen Luft hat.

Plan ist:

- internes WLAN zum Surfen / …

- Gäste-WLAN mit Portal – limitierter Down-/Upload

- Media – WLAN für Smart TV, Amazon TV & Co – limitierter Down-/Upload

- klassisches LAN im Arbeitszimmer – die notwendige Portmenge müssen vorerst noch Cisco & Zyxel bereitstellen

- ob die opnSense – Firewall zusätzlich vor meinem LAN bleibt, habe ich noch nicht entschieden

Die USG ist eingetroffen, konfiguriert und läuft – endlich. Leider hatte ich dabei mit einem ganzen Haufen Probleme zu kämpfen. Gleich die erste Integration (upgrade & adopt) ist abgebrochen und danach war dann großes Rätselraten angesagt. Alle Versuche von “Augen zu, nochmal” über “Reboot tut ja meist doch irgendwie gut” und “wenn’s nicht klappt liegt’s immer am DNS, daher mal mit der IP-Adresse versuchen” bis hin zu “jetzt kopiere ich die verdammte Firmware zu Fuss auf die Büchse und flashe den Mist von Hard”. Letzteres war dann anscheinend die Lösung. Vor die ganze Aktion hatten die Götter noch die miese Dokumentation und eine Stunde grübeln über mögliche Wege, das ans Laufen zu bringen gesetzt. Aber nun läufts ja …

Und ich habe eine ganze Menge gelernt … Sehr hilfreich dabei waren die falschen Informationen irgendwelcher YouTube-Kasper, die das ganze nicht ansatzweise verstanden haben (also vong Routing her).

Ich schreibe mal auf, wies am besten und sichersten geht wenn da zB noch ein Router vom Provider oder aus eigenem Bestand im Rennen ist:

- WAN Fritz!Box | irgendeine Provider IP, zB 88.12.20.7

- Fritz!Box selbst bekommt zB die IP 192.168.2.1 und einen kleinen DHCP-Bereich, zB 192.168.2.101 – 192.168.2.150

- WAN USG bekommt von Fritz!Box per DHCP eine Adresse wie die 192.168.2.107

- LAN USG hat an Interface 1 dank Controller die IP 192.168.1.1 und vergibt im Default per DHCP die Adressen 192.168.1.6 – 192.168.1.254

Heute geht es weiter im Projekt “Netzwerk-Neubau”. Was haben wir bislang erreicht?

- alle Komponenten laufen, sind integriert und managebar

- ein neues Netz (LAN) im IP-Bereich 192.168.1.0/24

- ein neues WLAN im IP-Bereich 192.168.1.0/24

- eine neue DHCP-Range

- Kabelchaos auf dem Tisch

Also zunächst einmal alles ausschalten, abbauen und neu verkabelt am endgültigen Standort aufbauen und wieder in Betrieb nehmen …

Danach zwei weitere WLAN’s einrichten (Gäste, Multimedia/IoT) und dann schauen wir mal. Optimierung WLAN (Kanäle, …) ist auch noch ein Thema.

Zwischenzeitlich hat sich wieder einiges getan:

- Gäste-WLAN und Multimedia-WLAN (für Amazon, Waschmaschine und Co) sind eingerichtet

- Portal für Gäste-WLAN ist aufgesetzt (ja, jetzt gibt’s einen Voucher für sparsame Internet-Nutzung!)

- nahezu alle bisherigen Geräte sind in die neuen Netze umgezogen (auch die virtuellen Maschinen auf meinem XEN-Server)

- Doku ist aktualisiert

Bislang habe ich es allerdings nicht geschafft eine feste Route von einem Netz ins andere auf der USG anzulegen aber das ist auch derzeit nicht zwingend notwendig. Die bisherige opnSense – Firewall und die alten AccessPoints sind abgebaut und verstaut. Und einen zweiten AP aus der Lite-Serie habe ich noch bestellt – allein um den WLAN-Interconnect zwischen zwei AP’s testen zu können. Technisch ginge es auch ohne ganz gut. Wirklich erstaunlich, was der AC AP Pro für eine Leistung hat gegenüber der FritzBox und dem AVM-Repeater.

Heute (20.8.) folgt die nächste Ausbaustufe – der zweite AP müsste geliefert werden. Den werde ich zunächst einmal konfigurieren und dann ohne LAN-Kabel am anderen Ende der Hütte im Kinderzimmer installieren. Damit sollte nochmal eine deutliche Verbesserung der WLAN-Signalqualität “drin” sein. Ansonsten funktioniert es aber auch mit dem einen AP ganz hervorragend. Selbst am endlegendsten Ende des Grundstücks ist der WLAN-Empfang noch so gut, dass Webseiten problemlos aufgerufen werden können.

Das Gästeportal hat gestern seine externe Bewährungsprobe hinter sich gebracht – drei Teilnehmer haben dank meiner Abwesenheit einen Voucher bekommen und konnten damit problemlos ihre Mobiltelefone ins Netz bringen. Muss aber noch testen, wie es sich mit dem Zugriff auf mein internes Netz verhält – das soll ja eigentlich nicht funktionieren (neuer Task für meine Todo-Liste!).

Darüber hinaus konnte ich gestern auf Amazon nicht wiederstehen und habe noch eine Kamera erstanden … Bin gespannt, ob sich die Kamera problemlos in mein bisheriges Setup integrieren lässt oder ob wieder mehr Hardware notwendig ist (den NVR-Rekorder will ich jedenfalls nicht kaufen! Dann lieber den aktuellen CloudKey mit eingebauter Festplatte aber das sind dann auch schon wieder 200.- Euro und mit der Kamera bekomme ich sowieso Probleme in der Familie :).

Bei dieser Gelegenheit soll auch gleich noch der Cisco SG300 – Switch weichen; die Ports am Zyxel müssten eigentlich für die Geräte im Arbeitszimmer ausreichen. Nur ein paar Kabel dürften ein wenig zu kurz sein. Und die Synology DS1816+ muss endlich mal wieder mehrgleisig angebunden werden …

2. AP aufnehmen und verbauen ohne LAN-KabelKamera ausprobieren; ggf. zurück an AmazonCisco SG300 ausbauen (Strom sparen)- Synology mehrphasig anschliessen (Port-Aggregation)

- Philipps Hue-Bridge wieder anschließen

- …

Es gibt also noch reichlich zu tun!

Update 4.9.: Der zweite AP ist inzwishen drahtlos und stabil eingebunden. Damit ist die Versorgung mit WLAN auf dem ganzen Grundstück performant gesichert. Lediglich im Keller ist es recht schwach … Und ja, die Waschmaschine muss ich noch updaten 🙂 Die habe ich bislang immer vergessen … Die Kamera habe ich kurz getestet und wieder zurück geschickt. Ohne den passenden “Videorekorder” macht das keinen Sinn auch wenn ich sie irgendwann zur Zusammenarbeit mit dem Synology Video-Server überreden konnte. Leider war die Bildqualität in diesem Setup eher mäßig – daher <return>. Der Cisco-Switch ist auch erstmal “raus”; der 24 Port Zyxel hatte noch ausreichend Platz und damit habe ich erstmal ein weiteres Gerät eingespart! Den Zyxel werde ich “bei Gelegenheit” durch einen passenden Unifi 16 Port no PoE – Switch ersetzen aber das hat nun wirklich keine Eile sondern wäre ein “nice to have”.

Die anderen Punkte von der Liste oben sind nach wie vor offen … aber auch nicht wirlich dringend.

Heute mal wieder ein Update zu meiner Ubiquity-Installation zu Hause. Fangen wir mal mit den Änderungen im Netzwerk an:

– der Zyxel 24-Port-Switch ist seit gestern einem Ubiquity 24 Port non-PoE gewichen … siehe Posting dazu

– ich bin seit ein paar Wochen Dropbox – Abonnent und seit 2 Tagen synchronisiert meine Synology DS 1618+ gut 1 Terabyte Daten in die Dropbox (hauptsächlich gescannte Bilder aus analogen Zeiten) – wird vermutlich auch noch zwei Tage dauern aber 4 Tage upload für 1TB finde ich akzeptabel …

Gestern Abend habe ich noch schnell den Switch getauscht (Zyxel raus, Ubiquity rein), adoptiert und die paar Geräte schnell angesteckt. Funktioniert. Gut.

Heute ist mir dann aufgefallen, das die USG nicht mehr im Controller connected war. Die hohe Last auf der USG habe ich auf den Dropbox-Traffic geschoben … USG rebooted. Status unverändert … Provisionen – Connect – disconnect …

Eigentlich wollte ich ja nur ein VPN einrichten … alles mögliche getestet, gegoogled, … to no success. Ich wollte sogar schon eine 2 Jahre alte Firmware installieren und dann ist mir aufgefallen, dass sowohl DPI (deep packet inspektion) als auch Threat Mgmt. eingeschaltet waren. Das in Verbindung mit dem vollen Uplink durch den Upload zur Dropbox hat die Büchse dann “gekillt” …

DPI aus, Threat Management aus und alles wieder gut. Leider habe ich ohne DPI keine Inhaltsdaten mehr … also DPI wieder ein. Noch alles okay. Threat Management ein – Mist. Also bleibt Threat Management aus und damit ist es dann erst einmal (wieder) gut. Nicht wirklich befriedigend aber ich kann es auch nicht ändern. Vielleicht hätte ich doch bei der OpnSense Firewall bleiben sollen?

Ach so – das VPN ist immer noch nicht eingerichtet … soviel dazu.

Heute mal wieder ein längeres Update zum Thema …

Letztens ist mein PiHole während eines Updates verstorben bzw. ich war wohl zu ungeduldig – egal. Ich hab ihn erst einmal ausgeschaltet und meine gesamte DNS-Config überarbeitet um überhaupt wieder ein brauchbares Netz zu haben. Nur ist mir schnell aufgefallen, wie viel Werbemüll heutzutage auf den einzelnen Webseiten ausgeliefert wird und ich wollte mein PiHole wieder schnell zurück haben.

Heute habe ich mich dann in der Mittagspause nochmal gedanklich mit meinem Netz auseinandergesetzt und endlich das ganze Setup vernünftig auf dem Papier strukturiert und einen Umbauplan entworfen.

Heute Abend dann die Umsetzung – es hat alles wie am Schnürchen geklappt und die ganze Choose läuft wieder rund. Auch dank Ubiquities geilem Konfigurationstool … Im wesentlichen habe ich erstmal eine Hand voll fester IP’s an Switch und AccessPoints verteilt, dann den Pi umgekonfiguriert, die Config nochmals angepasst und ausgerollt – hat alles wie geplant funktioniert.

Zum Schluss noch das Monitoring überarbeitet und den Cloudkey als letztes umgehängt – fertig. In Summe hat das ganze zwei Stunden gedauert und ich war trotzdem nahezu ohne Unterbrechung online.

Nebenbei konnte ich noch einiges an Software aktualisieren, mehrere Schulungsvideos bei screencastsonline runterladen und Bilder bearbeiten.

In der Zwischenzeit und dank Corona – zwei HomeOffice-Plätze im Haus auf verschiedenen Etagen – ist noch ein weiterer AP dazugekommen und funkt nun im EG. Der Arbeitszimmer-AP muss noch an anderer Stelle aufgehängt werden um die vordere Hausseite zu versorgen und für die Gartenseite kommt einer ins Wohnzimmer und der andere entweder im 1. oder 2. Stock ins Treppenhaus. Damit sollte das dann auch ausreichen.

Im alten Arbeitszimmer ist die Infrastruktur zum Teil auf die andere Zimmerseite gezogen nachdem dort das dritte Synology-NAS (6bay, AMD Ryzen CPU) eingezogen ist. Aktuell konnte vorerst ein kleiner Mini-Switch eingespart werden aber der findet demnächst auch seine neue Bestimmung im Arbeitszimmer bei den Mediengeräten (Hue, Switch, PS3, …).

2021-08-26 Fazit nach über einem Jahr Betrieb:

Es läuft und zwar völlig problemlos. Bislang ist nur einmal ein Problem aufgetreten als ich mir die Konfiguration versaut hatte und feststellen musste, dass das letzte Backup schon einige Zeit alt war. Die Updates der letzten Monate gingen immer problemlos über die Bühne und vor allem am Layout der Software hat sich einiges geändert. Vermissen tue ich nach wie vor einen vernünftig pflegbaren DNS und insgesamt eine komplett überarbeitete USG – im Vergleich mit einer echten Firewall wie der open- oder pfSense fällt sie arg zurück und bietet insgesamt viel zu wenig – zumindest wenn man sich einigermassen mit dem Thema auskennt. Stand heute würde ich die nicht noch einmal kaufen … Das dopelte NAT mit der FritzBox ist zwar unschön, funktioniert aber zuverlässig und auch VPN spielt seit geraumer Zeit völlig klaglos mit.

Insgesamt fehlt mir aber eine klare Linie im ganzen System: AP’s und Switche sind empfehlenswert, der Cloudkey ist okay, könnte aber auch durch einen Container ersetzt werden ohne irgendeinen Nachteil zu haben und die USG ist schlicht und ergreifend Unfug. Die höherwertigen Modelle mit besserer Hardware hätten zumindest den Vorteil, Packet Inspektion etc. machen zu können aber nun ja … ist schon okay so wie es ist. Geht die USG jetzt kaputt, kommt einfach ein Mini-PC mit pfSense an ihre Stelle. Und insgesamt könnte man mehr Funktionen in das ganze einbauen (PiHole integrieren, vernünftigen DNS mit Oberfläche einbauen, …).